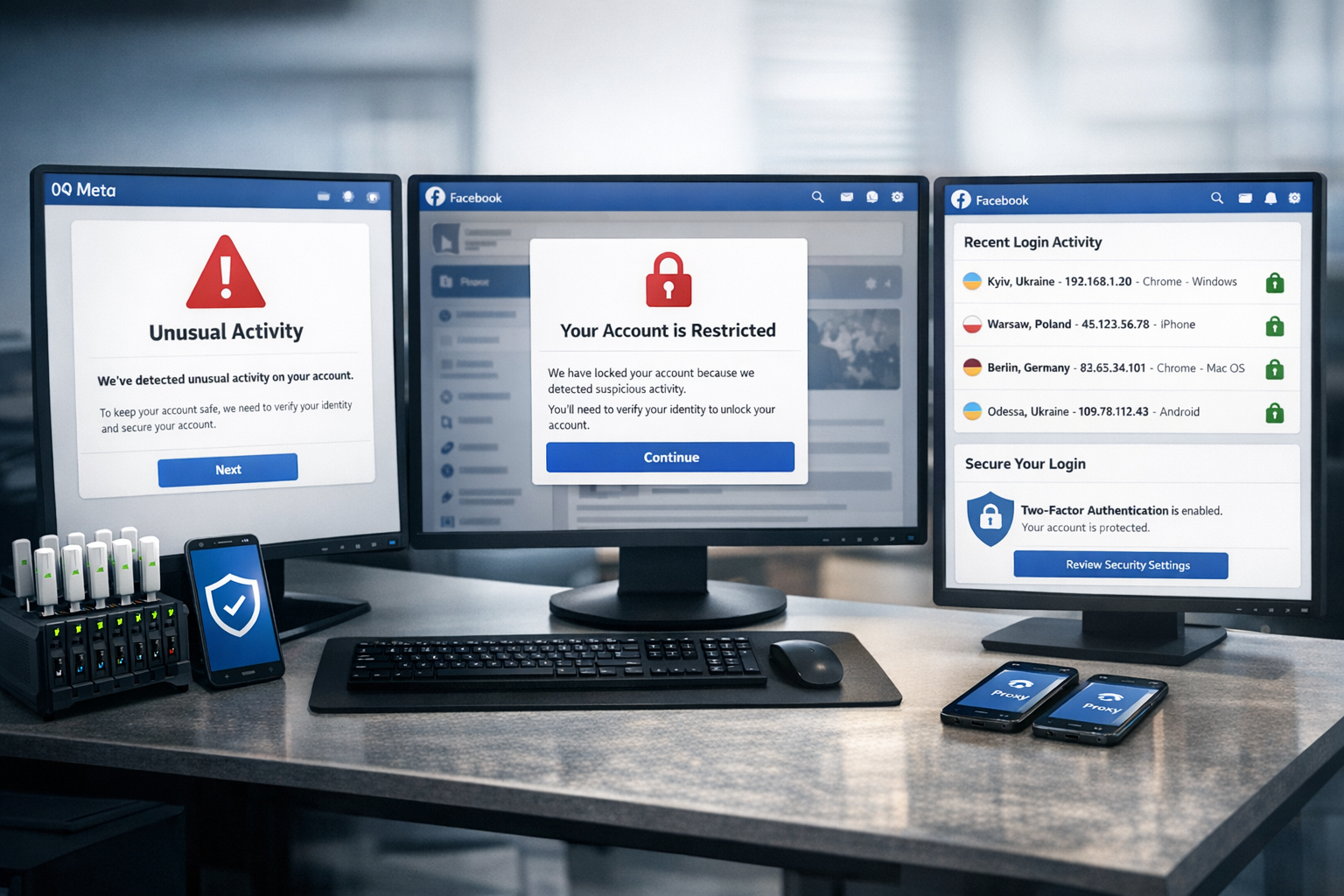

Сообщение Meta/Facebook в духе «We noticed unusual activity / Подозрительная активность» обычно означает, что система безопасности увидела нетипичный сценарий входа или управления бизнес‑активами и временно «притормаживает» доступ, чтобы предотвратить возможный взлом.

В 2026 году это особенно заметно в Business Suite/Ads Manager: можно работать легально и аккуратно, но если логины выглядят как поведение атакующего (скачки гео, нестабильный IP, разные устройства, быстрые изменения ролей/платежей), включается автоматическая защита. В практических разборках ограничений отмечают, что unusual activity часто связано с входами из незнакомых локаций и/или неожиданными изменениями бизнес‑активов.

Почему IP так часто становится триггером «unusual activity»

Для антифрода IP — быстрый и понятный маркер «откуда пришли». Он не единственный, но влияет сильно, потому что по IP удобно оценить:

- географию (страна/город и «телепорты» между ними);

- тип сети (мобильная, домашний провайдер, датацентр, корпоративный ASN);

- репутацию (насколько адрес «засвечен» в бот/спам активностях);

- согласованность с историей конкретного аккаунта.

Когда вы заходите в Ads Manager с нового IP, Meta сравнивает это с «нормой» аккаунта. Если обычно входы были из одного региона и одного провайдера, а вы внезапно пришли из другой страны или из сети, похожей на VPN/датацентр, это выглядит как классическая картина компрометации. В инструкторских материалах для практиков часто прямо советуют не менять устройства и IP без необходимости, чтобы не провоцировать лишние проверки.

Какие сигналы, кроме IP, усиливают риск

Одна и та же смена IP может пройти спокойно или вызвать блок — зависит от сочетания сигналов. Чаще всего «unusual activity» срабатывает на комбинацию:

- Смена устройства/браузера: другой браузер, «чистый» профиль без cookies, другой User‑Agent, другое окружение.

- Сброс сессий: инкогнито, частая очистка cookies, постоянные повторные логины.

- Параллельные входы: два города/страны в один день или одновременные сессии из разных сетей.

- Резкие изменения в Business: добавили админа, подключили партнёра, поменяли домен/Pixel/платёжный метод в короткий промежуток.

- Рисковые паттерны действий: резкий рост бюджетов, массовое создание кампаний/объявлений, нетипичная частота операций.

Meta может ограничивать не только рекламу, но и отдельные функции бизнес‑портфеля. В практических обзорах отмечают, что при подозрительной активности ограничения могут выглядеть как «заморозка» возможностей: нельзя добавлять людей, создавать новые рекламные аккаунты или пользоваться частью инструментов — и при этом система предлагает шаги в Business Support Home.

Как это проявляется в Business/Work: типовые сценарии ограничений

- Security check / checkpoint: подтверждение входа кодом, 2FA, подтверждение почты/телефона, иногда — селфи/ID.

- Account temporarily restricted: временные ограничения на действия (создание рекламы, изменения в платежах и т. п.).

- Ad account restricted/disabled: ограничения именно рекламного аккаунта с возможностью апелляции/проверки.

- Ограничения по активам: часть страниц/пикселей/каталогов «падает» или требует дополнительной верификации.

Многие гайды по восстановлению доступа сходятся в одном: сначала проверить причину и доступные шаги в Business Support Home, затем пройти верификацию/подтверждение личности, усилить безопасность (2FA), и только потом отправлять запрос на пересмотр.

Почему «метания» по гео и устройствам почти гарантированно повышают риск

Если ваш аккаунт обычно заходит из одного города, а затем за день вы делаете входы:

- утром — через VPN из другой страны,

- днём — с мобильной сети другого оператора,

- вечером — с RDP/сервера в датацентре,

- и параллельно — с «чужого» ноутбука «просто посмотреть»,

для человека это «рабочая жизнь», а для антифрода — типичный сценарий захвата: злоумышленник тоже пробует разные точки входа и быстро меняет настройки. Поэтому ключевое правило стабильных аккаунтов — последовательность.

Как выстроить стабильные входы: модель «1 аккаунт = 1 среда»

Самая практичная стратегия для Meta Business — сделать так, чтобы у каждого аккаунта был устойчивый набор признаков: IP/гео, устройство/браузер, сессии и предсказуемые действия.

Шаг 1. Зафиксируйте базовую среду (устройство + профиль браузера)

- Выберите 1 основной компьютер (или одно виртуальное рабочее место) для входов в Business/Ads.

- Используйте 1 браузер и отдельный профиль под Meta, без смешивания с «домашними» задачами.

- Не работайте в инкогнито. Не очищайте cookies «по привычке».

- Обновления браузера/ОС делайте планово, а не перед запуском важной кампании.

Шаг 2. Стабилизируйте IP‑стратегию (и не путайте «стабильный» со «статическим»)

Стабильность для Meta — это не обязательно один IP навсегда, а предсказуемый паттерн:

- Один регион: держите входы в пределах одной страны, лучше — одного региона.

- Один тип сети: домашняя, мобильная или корпоративная — но не «всё по очереди».

- Без резких прыжков: если нужно сменить страну/оператора, делайте это постепенно.

Для удалённой команды часто работает правило «единая точка входа» (одна рабочая машина/сервер) или жёсткая дисциплина: управление рекламным кабинетом только из согласованной среды. Практики также подчёркивают, что частые изменения IP и устройств увеличивают шанс алертов.

Шаг 3. Настройте безопасность так, чтобы не потерять доступ

- Включите 2FA для всех, кто имеет доступ к бизнес‑портфелю (лучше через приложение‑аутентификатор).

- Сохраните резервные коды и актуализируйте email/телефон восстановления.

- Включите уведомления о входе и регулярно проверяйте активные сессии.

Рекомендации по безопасности на 2026 год отдельно акцентируют 2FA, контроль устройств и ревизию подключённых приложений.

Дополнительный тренд — passkeys (вход по биометрии/пину устройства). Meta сообщала о поддержке passkey для Facebook в мобильном приложении как усиление защиты от фишинга, при этом оставляя пароли и 2FA как опции.

Шаг 4. Уберите «острые углы» в Business Manager

- Минимум админов и роли по принципу «минимально необходимые».

- Не меняйте пользователей волнами. Добавляйте по одному и только из базовой среды.

- Не трогайте платежи сразу после security‑check.

- Регулярно аудируйте доступ: люди/партнёры/интеграции, неизвестные роли, подозрительные подключения.

В инструкциях по реагированию на подозрительную активность обычно советуют: проверить «где вы вошли», сменить пароль, выйти из всех сессий, включить 2FA и в Business Manager удалить неизвестных людей/партнёров и проверить платежные настройки.

Если нужны прокси: что важно именно для Meta

- Стабильное гео: для каждого аккаунта — одна страна/регион, без ежедневных прыжков.

- Понятный тип IP: для входов чаще безопаснее выглядят «человеческие» сети (домашние/мобильные), чем датацентры.

- Привязка к среде: один браузер‑профиль + одна логика IP, без случайного смешивания.

Если используете мобильные прокси, настройте ротацию так, чтобы она не ломала сессию: менять IP во время активной работы в Ads Manager — плохая идея. Лучше фиксировать IP на время сессии и менять между сессиями.

Подробнее о «репутации IP»: почему один адрес работает, а другой провоцирует проверку

Meta оценивает не только «где вы», но и насколько сеть похожа на реальных пользователей. Условно есть три группы:

- Домашние (ISP) — массовые адреса провайдеров, выглядят естественно.

- Мобильные (4G/5G) — адреса операторов, часто за NAT, но воспринимаются как трафик со смартфонов.

- Датацентровые — адреса хостингов/серверов; для антифрода это самый «жёсткий» риск‑класс.

Проблема возникает, когда цепочка входов выглядит как автоматизация: сегодня датацентр, завтра VPN, послезавтра мобильный IP другой страны. Поэтому в практических рекомендациях часто звучит мысль: держать профиль и сеть стабильными, а эксперименты отделять.

Безопасная «миграция» на другой IP или страну

Если смена IP неизбежна, не совмещайте «новый вход» и «чувствительные бизнес‑изменения» в один день:

- День 1: вход с нового IP, без изменений ролей/платежей/масштабирования.

- День 2–3: рабочие действия низкого риска.

- День 4+: только после стабильных входов — роли, партнёры, платёжные методы.

Логика совпадает с тем, что рекомендуют в гайдах по решению ограничений: сначала пройти проверки, подтвердить личность и усилить безопасность, а уже потом что‑то менять и подавать запросы.

Частые ошибки, которые поднимают риск даже при «хорошем» IP

- Общий Wi‑Fi и много аккаунтов: один IP для десятков людей/аккаунтов выглядит подозрительно.

- Слишком много расширений: часть расширений похожа на инструменты автоматизации или ломает загрузку страниц.

- Резкий масштаб: рост бюджета/кампаний сразу после добавления пользователя/платежки.

- Неподготовленная безопасность: нет 2FA, нет резервных кодов, неактуальные контакты восстановления.

И не забывайте о фишинге: в 2025–2026 Meta усиливает защиту (в том числе через passkeys), но пользователи всё равно часто вводят пароль на поддельных страницах. Поэтому важна и процедура реагирования: сессии, выход со всех устройств, 2FA, аудит ролей.

Что делать, если «unusual activity» уже сработала

- Не усугубляйте: не прыгайте по VPN/устройствам и не делайте резких бизнес‑изменений.

- Верните контроль: смена пароля, выход из всех сессий, проверка 2FA, аудит пользователей/партнёров.

- Проверьте Business Support Home: причина и доступные шаги (верификация, запрос на пересмотр).

- Соберите материалы: документы, объяснение причины нестандартного входа, скриншоты исправлений.

- Подавайте апелляцию качественно и не дублируйте одно и то же много раз.

Контрольный список на будущее

- Один аккаунт = один браузер‑профиль = одна логика IP/гео.

- 2FA для всех + резервные коды + контроль сессий.

- Меньше резких изменений ролей и платежей.

- Гео‑изменения — постепенно и без «стресса» в бизнес‑настройках.

- Регулярная ревизия интеграций и приложений с доступом к активам.

FAQ

Поможет ли статический IP?

Иногда да, но он не заменяет стабильность окружения. Если вы меняете браузер, чистите cookies и делаете риск‑действия, триггер всё равно возможен.

Почему блок бывает даже в одном городе?

Потому что важны и другие сигналы: репутация сети, устройство, поведение, попытки входа третьих лиц.

Как работать команде из разных стран?

Или «единая точка входа», или строгая модель: у каждого аккаунта своё стабильное гео/IP и отдельный профиль браузера, без пересечений.

Как понять, это ошибка или взлом?

Проверьте активные сессии, изменения контактов, новых админов/партнёров, новые кампании и траты. При подозрении действуйте как при инциденте.

Регламент для команды: минимальная дисциплина, которая спасает аккаунты

Если доступ к Business/Ads есть у нескольких людей, «хаос входов» возникает почти автоматически. Введите простой регламент:

- Кто входит: список людей и ролей, без «временных админов».

- Откуда входит: одна согласованная среда (ПК/профиль браузера) и один тип сети.

- Когда делаются чувствительные действия: роли/партнёры/платежи — только после спокойных входов без алертов.

- Что делать при алерте: стоп изменения, пароль, выход из сессий, 2FA, аудит.

Короткий кейс: почему «просто зашёл с телефона» часто становится последней каплей

Типичная ситуация: аккаунт работает стабильно с одного ноутбука и домашнего провайдера. Затем менеджер «на минутку» заходит с телефона через другой оператор и параллельно добавляет нового сотрудника в Business Manager. Для системы это две аномалии подряд: новый IP/устройство и изменение ролей. В такой связке вероятность security-check и временных ограничений заметно выше.